Die Server von Call of Duty: Modern Warfare 2 (2009) wurden auf Steam heruntergefahren, nachdem ein Wurmvirus begann, Benutzer zu infizieren.

Nach einer Wiederbelebung des alten, ursprünglichen Modern Warfare 2 – da sich die Spielerbasis über das neue Modern Warfare 2 beschwert – musste Activision seinen Servern den Stecker ziehen. Ein Wurmvirus hatte die Server infiziert und stellte in der Folge eine große Gefahr für die wieder auflebende Spielerbasis dar.

In einem vagen Tweet machte der offizielle Update-Twitter-Account von Call of Duty die Spieler darauf aufmerksam, dass sie die Server aufgrund von „Berichten über ein Problem“ heruntergefahren hätten. Seitdem ist das Spiel auf dem PC nicht mehr verfügbar.

Modern Warfare 2 wurde ursprünglich im Jahr 2009 veröffentlicht und ist dafür berüchtigt abwechslungsreichs Hacks und Angriffe auf Spieler im Laufe der Jahre.

📢 Der Multiplayer für Call of Duty: Modern Warfare 2 (2009) auf Steam wurde offline geschaltet, während wir Berichten über ein Problem nachgehen.

– Call of Duty-Updates (@CODUpdates) 26. Juli 2023

Was ist ein Wurmvirus?

Ein Wurm ist eine bösartige Software, die mehrere Systeme von einem einzigen Ursprungspunkt aus replizieren und infizieren kann. Wenn man einmal damit begonnen hat, kann es ziemlich schwierig sein, damit aufzuhören, wenn man es nicht sofort im Keim erstickt.

Malware-Forscher entdecken Servervirus von Modern Warfare 2

Zuerst hervorgehoben vom Gründer von VirusTotal, Bernardo Quinteroder Wurm, der die Server lahmlegte, wurde am 24. Juli entdeckt. Eine frühere Version, die am 18. Juli gefunden wurde, war mit mutmaßlichen Beta-Dateien gebündelt, die eigentlich nicht entdeckt werden sollten.

Eine frühe Version des Wurms wurde am 18.06.2023 erstellt und am 20.06.2023 an VT mit den Debug-Artefakten „F:1337 Call Of DutydxproxiesDirectX-WrappersReleasedsound.pdb“ und einem Screenshot von hxxp://www.shinyware übermittelt. systems/data.txt erfasst am 22.06.2023https://t.co/6X47dp26L9 pic.twitter.com/n2t8mAwgZm

—Bernardo Quintero (@bquintero) 28. Juli 2023

Aus diesen Dateien ging hervor, dass der Hacker an der Quelle des Wurms in einem Ordner namens „1337 Call of Duty“ arbeitete.

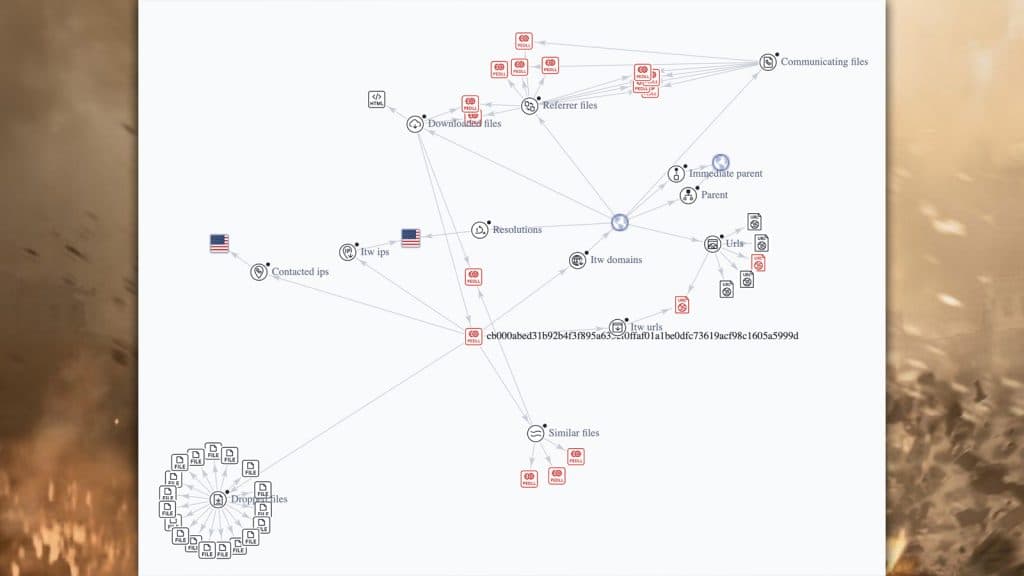

Wir haben Quintero um einen Kommentar gebeten, aber zum Zeitpunkt des Verfassens dieses Artikels keine Antwort erhalten. Allerdings hat Quintero in einem Tweet dargelegt, wie der Virus funktioniert. Die Grafik ist zwar etwas chaotisch, zeigt aber detailliert, wie die Informationen zwischen den Servern von Modern Warfare 2 und dem Endpunkt, dem Hacker, hin und her gepingt werden.

Die Malware-Forschungsgruppe VX-Underground entschlüsselt den MW2-Virus

Stattdessen kontaktierten wir VX-Underground, eine Malware-Forschungsgruppe, die zu Forschungszwecken eine Reihe von Viren hostet. Wir kamen mit ihnen in Kontakt, nachdem uns per Telegram mitgeteilt wurde, dass Privacy Affairs sie im Auge behalten hatte.

VX-Underground konzentriert sich normalerweise auf viel größere Bedrohungen, aber die Kombination aus Nostalgie und Nischenopfern machte sie darauf aufmerksam. Wir haben mit der Person gesprochen, die die Gruppe leitet:

„Ich kenne viele Forscher (ich selbst eingeschlossen), die nicht wirklich spielen, aber Modern Warfare 2 & 3, Halo 3 und Gears of War waren High-School-Spiele der Spitzenklasse, also ist das irgendwie nostalgisch.“

Allerdings bleibt VX-Underground hinsichtlich der Wahl des Publikums etwas verwirrt. Die Wiederbelebung von Modern Warfare 2 mag in den richtigen Kreisen viral gegangen sein, aber für die Zielgruppe ist es immer noch ein Tropfen auf den heißen Stein:

„Wir betrachten typischerweise Malware, die auf ein breites Publikum abzielt oder auf der Jagd nach Großwild ist ([for example] große Unternehmen, Regierungen usw.). Dieser spezielle Wurm bzw. Malware-Typ ist einzigartig, da er auf Gamer abzielt.

„Gamer sind normalerweise keine „guten Ziele“, da Bedrohungsakteure (oder ernsthafte Akteure …) im Allgemeinen auf großes Geld aus sind. Wenn man sich an einzelne Heimanwender richtet, werden normale Nerds, die Call of Duty spielen, nicht viel Geld einbringen. Trotzdem ist es immer noch ziemlich cool.“

So funktioniert der Modern Warfare 2-Servervirus

Die kleine Bewunderung hat eher mit der Art und Weise zu tun, wie der Wurm implementiert wurde. Im Wesentlichen nutzt der Virus wichtige Teile der Dateistruktur von Modern Warfare 2 und die Art und Weise aus, wie das Spiel Dateien lädt. Laut VX-Underground handelt es sich dabei um eine gängige Methode, um „DLL-Sideloading“ auszunutzen:

„Windows hat eine Bibliothek namens dsound.dll, die für Sound verwendet wird … Es ist eine völlig harmlose Bibliothek, sie wird ständig verwendet.

„Allerdings in [Modern Warfare 2] 2009 machten die Programmierer einen kleinen Fehler (unter anderem…).

„Wenn das Spiel versucht, dsound.dll zu laden, soll es die vollständige Datei in der Bibliothek angeben.“

Üblicherweise ist diese in den Systemdateien des Betriebssystems zu finden, aber was aufgedeckt wurde ist, dass, wenn Sie die DLL-Datei im Verzeichnis von Modern Warfare 2 ablegen, die Suche nach Windows-Systemdateien ersetzt wird und diese standardmäßig verwendet wird.

Nachdem die infizierte DLL geladen wurde, kann das Spiel nicht richtig analysieren, ob es sich um eine Fälschung handelt oder nicht. Es wird ganz normal weitergehen.

„Wenn Modern Warfare 2 dann versucht, die Funktion „directsoundcreate“ zu verwenden, tut die Malware dies [instead]dann startet der Wurm.“

Uns wurden kommentierte Screenshots des Codes gezeigt, und VX-Underground weist darauf hin, dass es zwar einen legitimen Aufruf für die Datei erstellt, dann aber sofort „Sachen macht, die es nicht tun soll“.

Sobald der Wurm im Spiel frei ist, verbindet er sich mit anderen Spielern und wiederholt den Vorgang. Man muss sich lediglich in derselben Lobby wie ein infizierter Benutzer befinden und schon hat man weitere 17 infizierte Spieler.

MW2-Hacker hinterlässt Spuren bis zu ihrer digitalen Haustür

Als er die Aufmerksamkeit von Infosec-Forschern erregte, wurde der Wurm dekonstruiert und es wurde festgestellt, dass er voller Fehler war. Einige davon könnten Activision leicht direkt an die Haustür des Hackers führen.

„Ältere Versionen würden versuchen, von einer Website herunterzuladen. Er verließ auch „get cucked by Shiny“.

„Sie kauften [the domain] von Name.com, also hoffen sie besser, dass die Strafverfolgungsbehörden (oder Activision) Name.com nicht unter Druck setzen, Informationen darüber preiszugeben, wer es gekauft hat.“

VX-Underground stellte fest, dass die Fähigkeit oder das Wissen des Hackers, sich zu verstecken, „nicht sehr gut“ ist:

„[They] verwendete in den USA ansässige Server und US-Registranten. Er [also] hinterließ Programmierartefakte.“

Verwenden Sie WhoIs, einen Domain-Registrierungs-Tracker, der alle persönlichen Daten weitergibt, die Sie bei der Anmeldung für Ihre Domain nicht geheim gehalten haben. Die betreffende Website wurde vor 119 Tagen erstellt und scheint ihren Sitz in Ohio zu haben.

VX-Underground grübelte auch darüber nach, ob der Hacker beabsichtigte, den Wurm so groß werden zu lassen, wie er es tat. Ursprünglich berichtet von TechCrunchEs scheint, dass sein Ziel einen unbeabsichtigten Effekt hatte. Wie bereits erwähnt, war Modern Warfare 2 unglaublich beliebt, als viele aktuelle Forscher und Infosec-Leute Teenager oder junge Erwachsene waren.

Activision bestätigt keinen Zeitplan für die Online-Veröffentlichung von MW2 2009

Wir haben Activision um einen Kommentar gebeten und ihr PR-Team hat bestätigt, dass es „derzeit keinen definitiven Zeitplan“ für die Wiederherstellung der Server gibt:

„Das Problem wird derzeit bearbeitet, und wir hoffen, dass dies der Fall ist [it] so schnell wie möglich behoben PC Spieler können das MWII (2009)-Erlebnis wieder auf Steam genießen.“

Es ist auch nicht bekannt, wie viele Menschen infiziert waren.

Hinterlasse eine Antwort